티스토리 뷰

포스팅에 앞서 내용이 틀릴 수도 있으며, 해당 부분 지적은 감사히 받겠습니다.

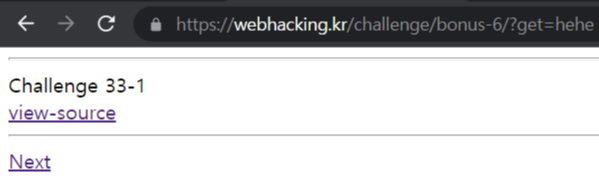

33번 문제이다.

밑도 끝도 없이 틀렸단다.

소스코드를 보자.

GET 파라미터로 hehe를 받으면 된다.

next 하이퍼링크가 생겼다.

33-1 해결

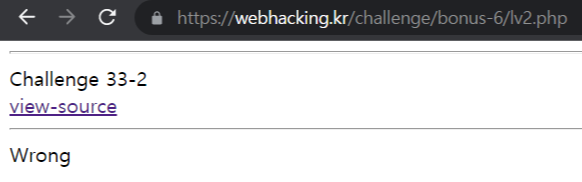

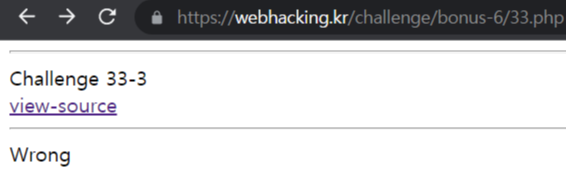

2번 문제이다.

역시 소스코드를 보자.

이번에는 post방식으로 post에는 hehe, post 2에는 hehe2를 입력받으면 해결된다.

burpsuite를 사용하여 post방식으로 값을 전달해주자.

33-2 해결

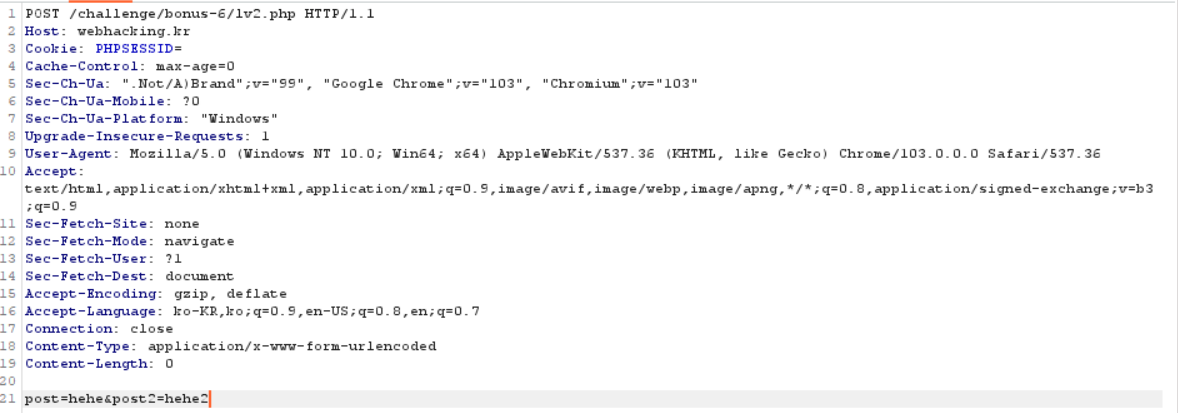

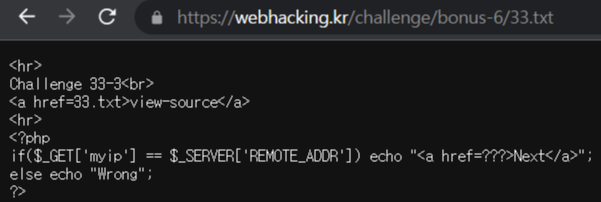

소스코드를 보자.

get 파라미터 myip의 값이 현재 나의 외부 ip와 일치하면 해결된다.

33-3 해결

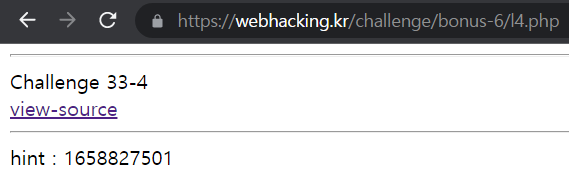

33-4번 문제이다.

이번엔 hint로 10자리 정수가 주어졌다.

저 값이 의미하는 바는 1970.01.01부터 현재까지 흐른 시간을 초로 표시한 값이다. (새로고침을 통해 값이 증가하는 걸 파악하였으며, /3600, /24 ,/365를 하여 추리하였다.)

소스코드를 보자

get 파라미터 password로 md5(힌트) 값이 같으면 문제는 해결된다.

md5 인코딩 사이트를 돌다가 이번 문제를 풀 수 있었던 사이트를 공유하겠다.

https://awebanalysis.com/ko/md5-generator-online/

MD5 온라인 생성기

aWebAnalysis.com 2011 - 2022 로드 시간: 0,0477 초.

awebanalysis.com

필자는 1658827750 값으로 진행하였으며, 이 글을 읽고 문제를 푸는 사람들은 값이 다르기에 적당한 시간을 계산한 후 대입하면 풀 수 있다.

33-4 해결

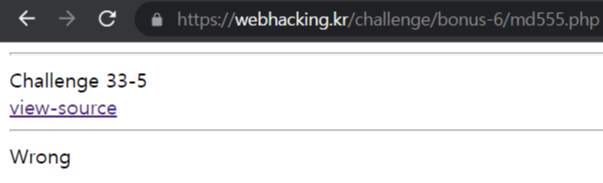

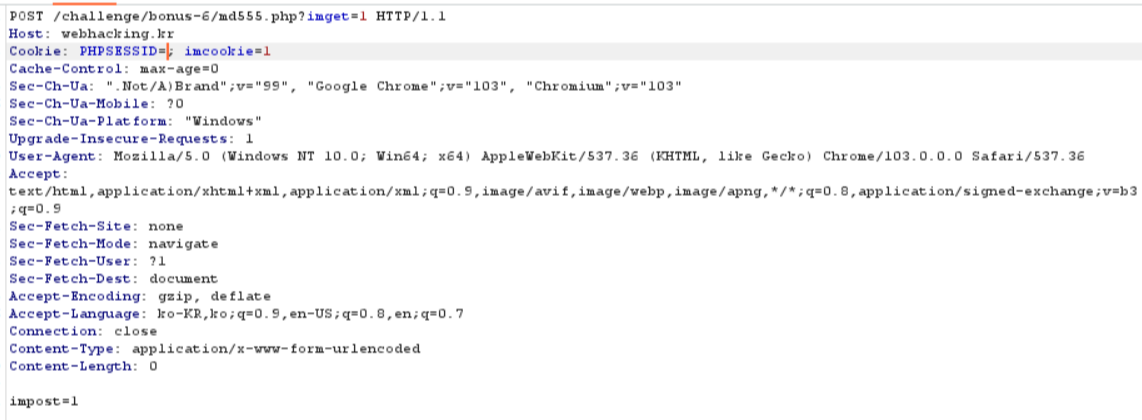

33-5번 문제이다.

소스코드를 보자.

이번엔 인자가 여러 개다.

get과 post, cookie를 받으며 get은 imget, post는 impost, cookie는 imcookie 값을 입력해줘야 문제가 풀린다.

burp suite가 필요하다.

imget, impost, imcookie에 값을 1을 주고 진행하였다.

33-5 해결

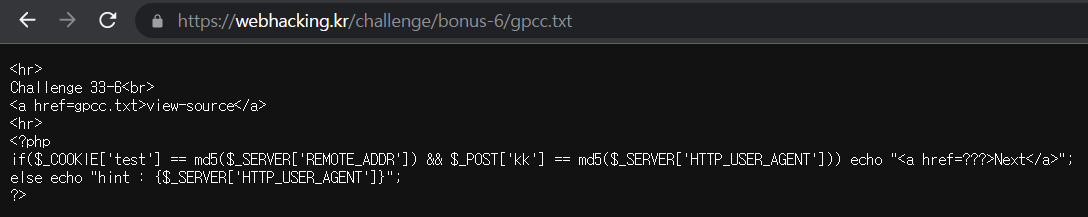

33-6 문제이다.

이번엔 hint로 agent 정보를 주었다.

소스코드를 보자.

cookie 값 test와 외부 ip의 md5인코딩 값이 같아야 하며, post kk와 md5인 코딩된 hint값이 같으면 문제 해결이다.

위 사이트를 다시 이용하자.

https://awebanalysis.com/ko/md5-generator-online/

MD5 온라인 생성기

aWebAnalysis.com 2011 - 2022 로드 시간: 0,0477 초.

awebanalysis.com

혹시나 해서 나의 ip md5인코딩 값은 모자이크 하였다.

33-6 해결

33-7문 제이다.

처음에는 한 3개 풀고 끝날 줄 알았는데 문제가 계속 나온다..

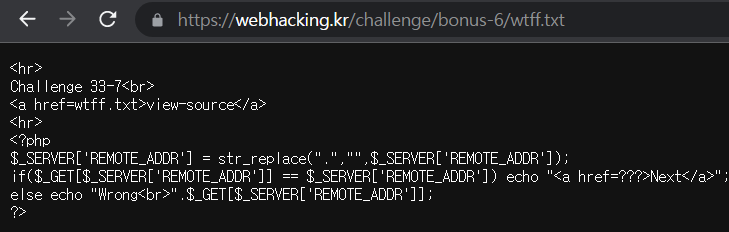

소스코드를 보자.

외부 아이피에서. 을 모두 제거하고 그 값을 변수로 get 파라미터로 받는다. 이 값과 같은 값을 주면 문제는 해결된다.

33-7 해결

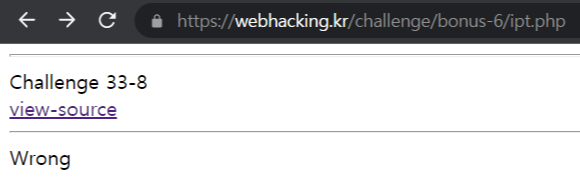

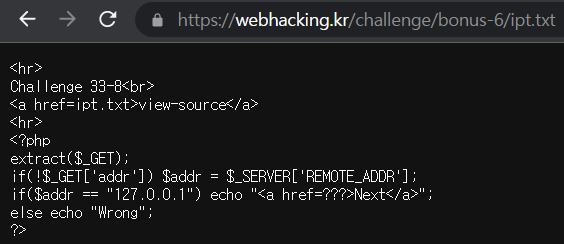

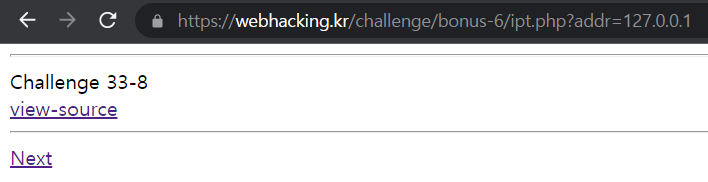

33-8번 문제이다.

소스코드를 보자.

get 파라미터 addr이 거짓일 때 addr에 외부 ip를 집어넣는다.

그리고 addr이 127.0.01일 때 문제는 해결된다.

그러면 그냥 addr에 127.0.0.1을 주면 문제가 해결되는 거 아닌가..?

쉬어가는 문제인가 보다.

33-8 해결

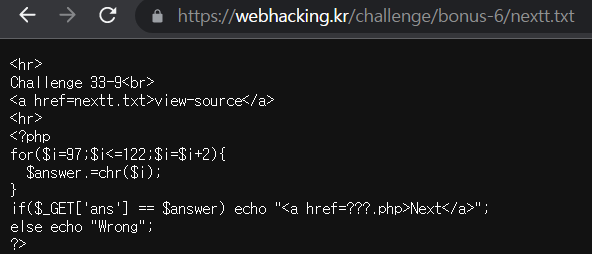

33-9번 문제이다.

소스코드를 보자.

for문에서 i는 i+2씩 증가시키며 122까지 answer에 i에 해당하는 ascii값을 집어넣는다.

우리는 get 파라미터 ans에 for문에 해당하는 값을 넣어주면 된다.

acegikmoqsuwy를 입력하자.

33-9 해결

33-10 문제이다.

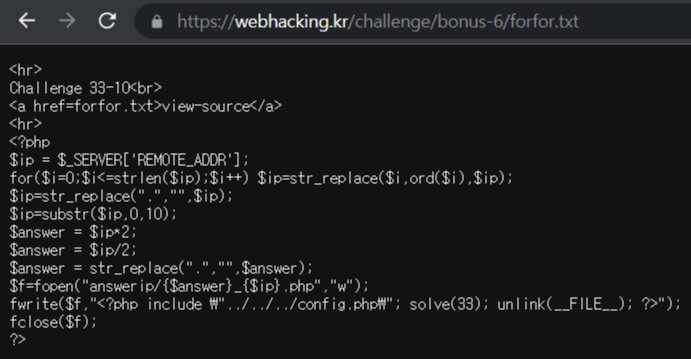

소스코드를 보자.

ip에 외부 ip를 넣고, for문에서 ip의 길이만큼 ip에 0~길이만큼 까지를 해당 ascii코드로 치환해준다.

또 ip에. 을 제거하며 0~10번째까지만 추출한다.

그리고 의미 없이 2를 곱했다가 2를 나누며 또. 을 뺀다.

그리고 쓰기 전용으로 answerip/변수_변수. php 파일을 열고

<? php 뭐를 파일에 쓰며 문제는 해결되며 현재 소스코드에 위치한 파일을 삭제한다. 음.. 일단 우리는 answerip/변수_변수. php

하지만 나는 for문에서 무엇이 일어나는지 모르겠다..

따라서 이번 문제에서 도움을 줄 수 있는 웹 페이지를 하나 사용하겠다.

PHPTESTER - Test PHP code online

This application is free so please don't break it! Contact :phptester.net@gmail.com Dear Hacker you don't need to hack this free website to prove that you are very good!!!! Updates: I'm trying a new approche, PHP 7.1 to 7.4 version added but still in test

phptester.net

해당 페이지는 웹에 작성된 소스코드를 계산하여 사용자에게 알려주는 유용한 사이트이다.

이제 소스코드 내용을 복사, 수정하여 우리가 원하는 값을 찾아보자.

echo를 추가하여 우리가 원하는 형태로 값을 받아내었다.

33-10 해결

처음에 3-10 문제에서 파라미터에 값을 주었을 때 login plz라고 떠 현재 문제 진행도가 날아가서 멘붕이 왔다..

하지만 다시 33번 문제를 클릭하고 해당 url뒤에 추출한 값을 입력해주었더니 문제는 해결되었다.

여러분도 당황하지 말고 해당 방법대로 하면 된다.

'SQL injection > webhacking' 카테고리의 다른 글

| webhacking 35번 (0) | 2022.07.27 |

|---|---|

| webhacking 34번 (0) | 2022.07.27 |

| webhacking 32번 (0) | 2022.07.25 |

| Webhacking 29번 (0) | 2022.05.12 |

| Webhacking 28번 (0) | 2022.05.06 |

- Total

- Today

- Yesterday

- 스프링

- java

- Los

- webhacking.kr

- 백준

- 코딩테스트 준비

- ys.k

- 프로그래머스 상품을 구매한 회원 비율 구하기

- 프로그래머스

- lord of sql

- 코딩테스트

- samron

- 상속

- 기술스택

- 백준 피보나치 수열

- 자바

- los 15

- 김영한 실전 자바 기본

- 프로그래머스 상품을 구매한 회원 비율 구하기 파이썬

- static

- samron3

- 김영한

- 백준 피보나치

- los 15단계

- spring

- zixem

- 상품을 구매한 회원 비율 구하기 파이썬

- 김영한 실전 자바 기초

- extends

- 김영한 실전 자바 중급

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |