티스토리 뷰

LOS 포스팅에 앞서 내용이 틀릴 수도 있으며, 해당 부분 지적은 감사히 받겠습니다.

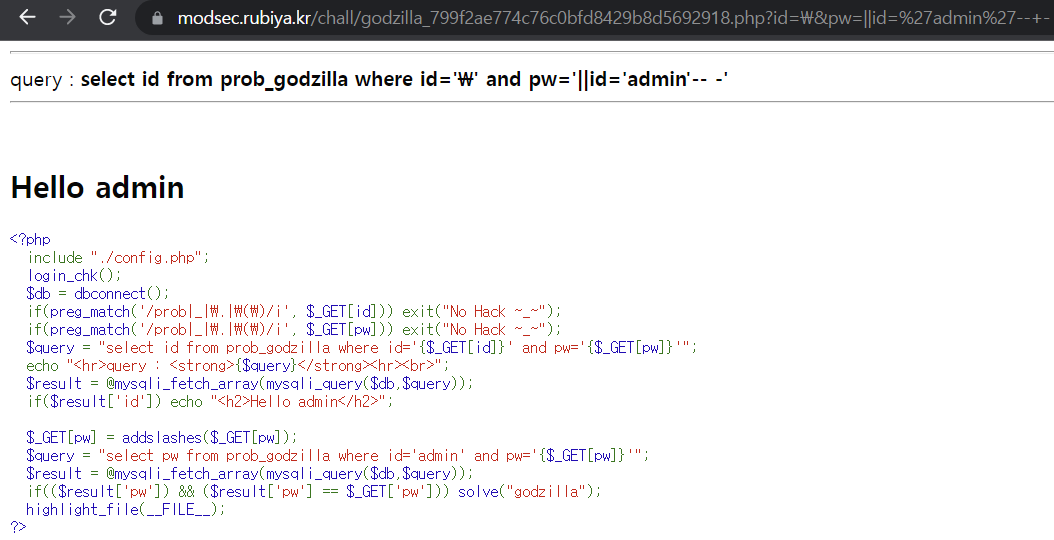

35단계 소스코드이다.

이번은 id와 pw를 파라미터로 받고 그 값이 table에 있으면 hello admin을 출력해 주는 것 같다.

그리고 pw는 addslashes로 필터링 하여 prob_godzilla에 id를 admin으로 고정하고 pw를 넣어주어 일치하면 해결되는 것 같다.

음 일단 pw가 addslashes로 (', ") 이 필터링되기에 id파라미터에 쿼리를 주입해야겠다 생각 들었다.

hello admin으로 인증 우회가 된 모습을 볼 수 있다.

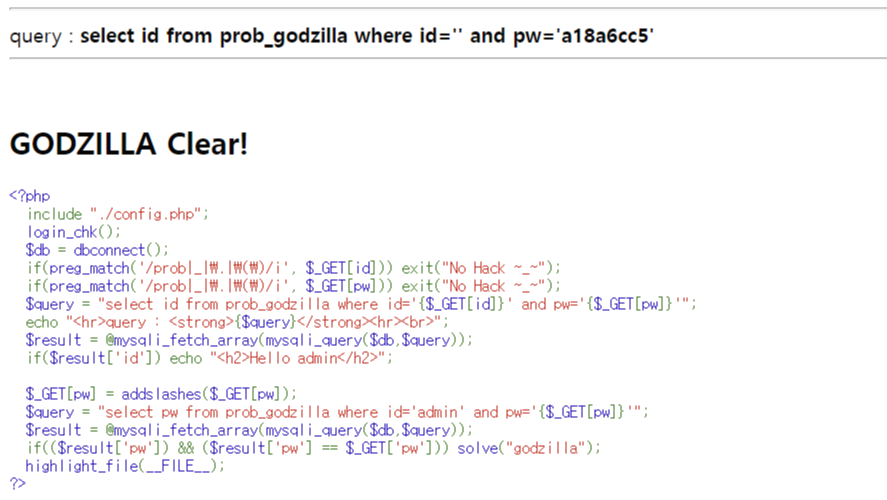

이제 pw를 알아내면 된다.

먼저 pw의 길이는

8자리이다.

이를 토대로 인젝터를 작성하고 실행시킨다.

a18a6cc5가 나왔다.

해결

시행착오

1. 최근 문제들은 별다른 트러블 없이 잘 풀려서 기분이 좋다.

'SQL injection > lord of SQL' 카테고리의 다른 글

| Lord Of SQL injection 37단계-chupacabra (0) | 2022.02.09 |

|---|---|

| Lord Of SQL injection 36단계-cyclops (0) | 2022.02.08 |

| Lord Of SQL injection 34단계-death (0) | 2022.02.08 |

| Lord Of SQL injection 33단계-cthulhu (0) | 2022.02.07 |

| Lord Of SQL injection 32단계-alien (0) | 2022.02.04 |

댓글

반응형

공지사항

최근에 올라온 글

최근에 달린 댓글

- Total

- Today

- Yesterday

링크

TAG

- 김영한

- los 15단계

- 기술스택

- 코딩테스트

- 김영한 실전 자바 기본

- 스프링

- 백준

- 프로그래머스 상품을 구매한 회원 비율 구하기 파이썬

- 코딩테스트 준비

- spring

- 김영한 실전 자바 중급

- samron

- 백준 피보나치

- 상품을 구매한 회원 비율 구하기 파이썬

- webhacking.kr

- lord of sql

- los 15

- 프로그래머스 상품을 구매한 회원 비율 구하기

- samron3

- 자바

- 김영한 실전 자바 기초

- 프로그래머스

- zixem

- ys.k

- Los

- static

- extends

- java

- 상속

- 백준 피보나치 수열

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

글 보관함

250x250