티스토리 뷰

포스팅에 앞서 내용이 틀릴 수도 있으며, 해당 부분 지적은 감사히 받겠습니다.

48번 문제이다.

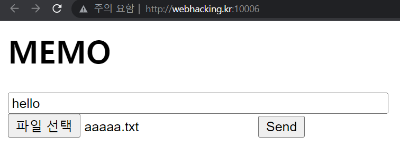

무언가의 사진, 아이디, 시간 등이 있으며 텍스트 박스와 파일을 업로드할 수 있는 칸이 보인다.

일단 아무거나 한번 올려보자.

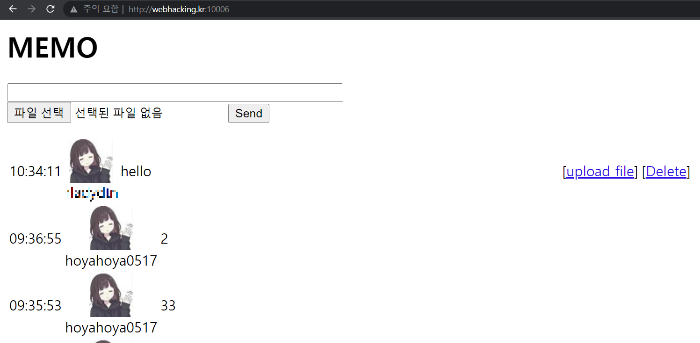

필자의 id와 업로드 시간이 올라가며 올린 파일을 다운로드할 수 있는 하이퍼 링크와 지울 수 있는 버튼이 생겼다.

upload 버튼을 누르면 올린 파일을 다시 다운로드할 수 있다.

Delete를 눌러보자.

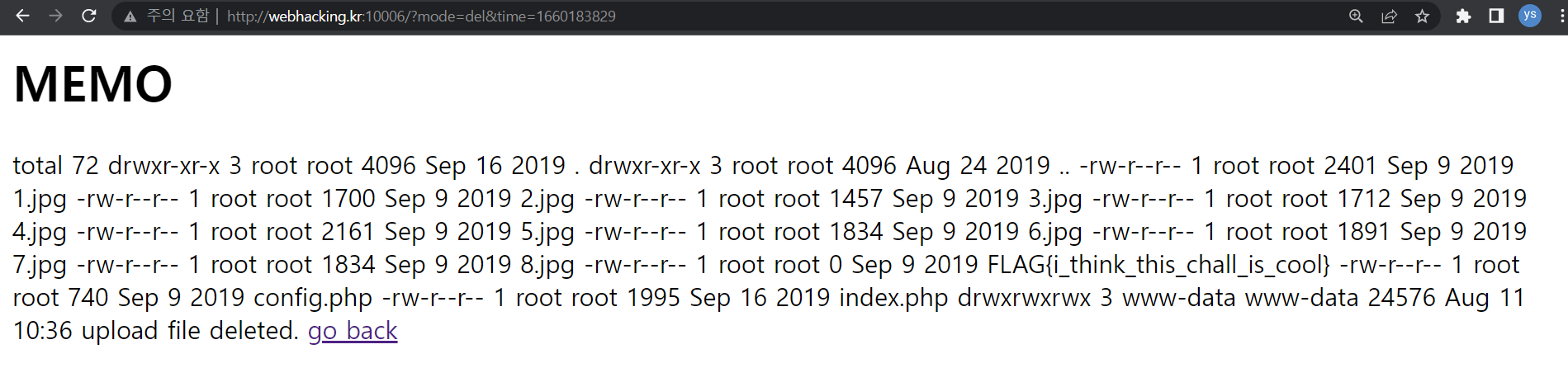

file deleted. 가 뜨며 뒤로갈 수 있는 하이퍼링크가 생겼다.

링크를 눌렀더니 다시 원래 화면으로 돌아왔다.

이 문제의 유형은 OS command injection 공격이라 한다.

리눅스에서는 명령어를 사용할 때 ;와 &&로 추가 명령어를 입력할 수 있다.

1. A ; B // A의 명령어의 성공 실패 여부를 따르지 않고 B명령어도 실행

2. A&&B // A의 명령어가 성공하면 B의 명령어를 실행

우리는 ;을 사용할 것이다.

Os Command Injection 공격이란?

웹 애플리케이션을 통해 운영체제(OS) 명령을 실행하는 취약점으로, 성공 시 실행되는 시스템에 의해

내부 데이터가 출력되거나 악의적인 명령어가 실행될 수 있고, 나아가 서버 장악 및 정보 탈취까지 가능한 위협이다.

(출처 : 이글루시큐리티)

해당 취약점으로 공격하려면 burp suite를 사용해야 한다.

일단 text파일의 이름을 ;ls로 진행하려 했으나, 파일 업로드 시 후미에. txt가 삽입되어 burp suite를 활용하여 조작해야 한다.

filename뒤에 ;ls -al을 추가하였다.

업로드에 성공한 모습이다.

이제 delete버튼을 통해 공격을 시도해보자.

많은 파일들이 나왔고 중간에서 플래그를 찾을 수 있다.

검증해보자.

문제 해결

시행착오

1. 리눅스에서는 ;, &&를 사용해 명령어를 실행할 수 있다.

2. 해당 취약점의 대응방안은 입력값에 escapeshellcmd 함수를 사용해 #, &, |, ;,?, *을 필터링해준다.

'SQL injection > webhacking' 카테고리의 다른 글

| webhacking 50번 (0) | 2022.08.15 |

|---|---|

| webhacking 49번 (0) | 2022.08.11 |

| webhacking 47번 (0) | 2022.08.11 |

| webhacking 46번 (0) | 2022.08.09 |

| webhacking 45번 (0) | 2022.08.09 |

- Total

- Today

- Yesterday

- 상속

- zixem

- samron

- 백준 피보나치

- 스프링

- spring

- 프로그래머스 상품을 구매한 회원 비율 구하기 파이썬

- ys.k

- los 15

- static

- 기술스택

- 코딩테스트 준비

- 김영한 실전 자바 기초

- 프로그래머스 상품을 구매한 회원 비율 구하기

- 김영한

- lord of sql

- 김영한 실전 자바 중급

- samron3

- 백준 피보나치 수열

- extends

- 백준

- webhacking.kr

- los 15단계

- Los

- 프로그래머스

- 코딩테스트

- java

- 상품을 구매한 회원 비율 구하기 파이썬

- 자바

- 김영한 실전 자바 기본

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |